Säkerhetsgranskning

Säkerhetsgranskningar innefattar en mängd olika separata tjänster där vi kan hjälpa er med att genomföra granskningar, analyser eller djupgående undersökningar på data eller processer för att identifiera potentiella hot, brister eller intrång i er IT-miljö, produkter och lösningar.

CIS Kontroller

Ta kontroll över vem, vad och hur information hanteras i er organisation. Genom att bland annat jobba med ”least privilege”, ha koll på enheter, logginsamling och över vad som pågår i nätverket och se till att era brandväggar är korrekt konfigurerade ökar ni er mognadsgrad och minskar risken för angrepp.

Hotmodellering

Hotmodellering syftar till att hjälpa er och erat utvecklingsteam att analysera er produkt eller lösning ur en hypotetisk attackerares perspektiv. För att identifiera potentiella hot, sårbarheter eller brister i ett så tidigt stadie som möjligt i eran utvecklingscykel.

Kodgranskning

Har ni egenutvecklade projekt som ni säljer till era kunder är det av yttersta vikt att ni säkerhetsställer att produkten är säker för användning. Våra experter har gedigen erfarenhet av att granska produkter och hjälpa till med säker kodning som minimerar sårbar kod i produktionsmiljö.

Analys av nätverksutrustning

I de flesta organisationer kan det uppstå situationer där IT-systemen har växt till en sådan nivå att man tappat kontroll på vad som existerar i nätverket, eller där delar av komponenterna har börjat fallera alternativt skapa problem. Genom att göra en analys av nätverksutrustningen kan man snabbt identifiera var i organisationen där det krävs förbättringar.

Reverse Engineering

I dag används en mängd olika tekniker för att genomföra intrång. Reverse Engineering gör det möjligt att identifiera vilka metoder som använts för att kunna förhindra attacker i framtiden. Det kan vara att granska malware som ni haft på ert nätverk och att se över mjukvara - antingen tredjepart eller egenutvecklad.

Sårbarhetsskanning

Sårbarhetsscanning är ett optimalt alternativ för miljöer som aldrig har penetrationstestats förut, då otestade miljöer oftast bär på allvarliga säkerhetsbrister. Vi rekommenderar att i dessa scenarion så börjar ni med sårbarhetsscanning och efter åtgärder av det som rapporterats så uppföljs det med ett penetrationstest.

Forensik

Vid misstanke eller bevis om att ni drabbats av intrång är det av yttersta vikt att agera efter en genomtänkt strategi. Det är vanligt att man drabbas av panik och genomför drastiska åtgärder utan direkt vetskap om konsekvenserna, vilket kan få oönskade eller förvärrade effekter. Genom erfarenhet från oss säkerhetsspecialister får ni hjälp med att metodiskt och strukturerat genomföra en undersökning för att identifiera och återhämta sig från en mängd olika hot.

Patrik Jezierski

IT-säkerhetsspecialistPatrik har flera års erfarenhet av att arbeta med IT-säkerhet ur flera perspektiv. Hans tekniska kunskap är både djup och bred då hans nyfikenhet och kreativa förmåga lätt tar sig an nya uppgifter. Under åren har han hunnit verkat inom flera olika sektorer där han haft flera olika ansvarsområden.

Jesse Watson

IT-säkerhetsspecialistJesse gillar nya utmaningar och har alltid lärande och utveckling som mål. Han har erfarenhet från olika projekt med högt tempo och har lätt att jonglera flera samtidiga arbetsuppgifter. Han är en avslappnad person som har en lugnande effekt i teamet.

Jon Jezierski

IT-säkerhetsspecialistJon är en driven, inkluderande och passionerad IT-säkerhetsspecialist som alltid har ett leende på läpparna. Under åren har han hunnit verkat inom de flesta sektorer och är en van presentatör för både små som stora grupper.

Mattias Döj

IT-säkerhetsspecialistMattias har nära till skratt och uppskattar att träffa nya människor samt inkludera nya människor. Han har under sin tid inom it-säkerhet arbetat globalt och rest världen runt för att utföra en mängd olika penetrationstester.

Kostnadsfri hotbildsanalys

Genom att göra en hotbildsanalys får du en bild över vilka potentiella säkerhetsrisker ni har digitalt som kan leda till möjliga attacker. Det ger dig en chans att upptäcka sårbarheter, identifiera styrkor och få insikter som stödjer din cybersäkerhetsstrategi.

Vilka frågor ska du ställa till en tredjepartsleverantör

Med det stora skiftet till att mer och mer använda molnlösningar för att stödja infrastruktur, plattformar och tjänster, måste nya policyer och procedurer övervägas. De ”nya” miljöer låter ofta som att de är helt säkra. Det kan de i sig vara men det du bygger ovanpå grunderna är en helt annan historia.

Mer om säkerhet

Skillnaden mellan sårbarhetsskanning och pentest

I dagens digitala värld blir det allt viktigare att ditt företags samlade information inte kan hittas och tas av andra. Därför bör du kontinuerligt jobba för en bättre säkerhet genom att löpande göra tester för att ta reda på om det finns sårbarheter.

Läs artikeln

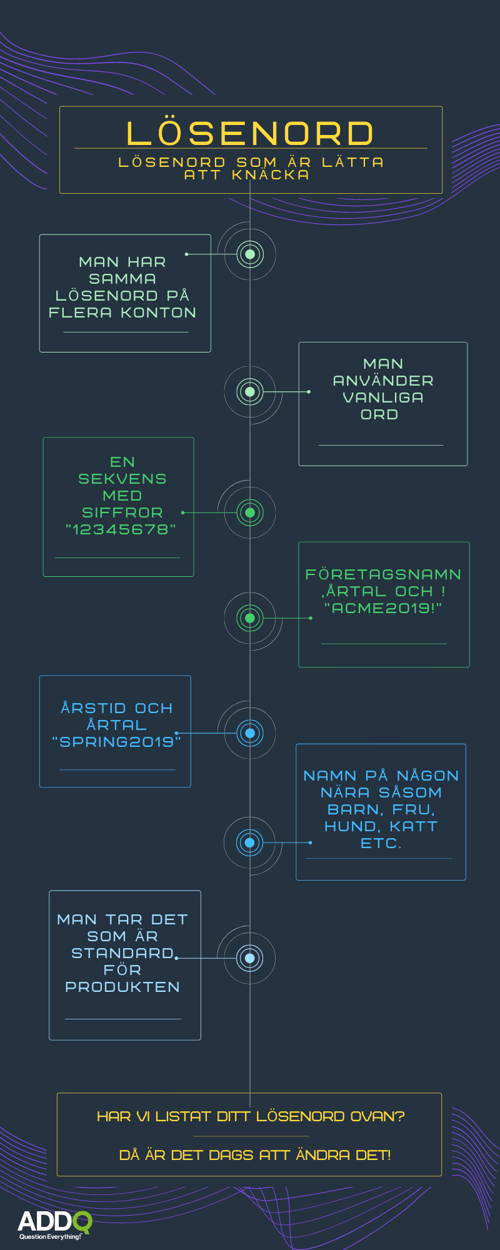

Lösenord som är lätta att knäcka

Människor är lata av naturen och det blir därför helt naturligt att man väljer ett lösenord som "Acme2019!", eftersom det räcker för att uppfylla alla krav i en lösenordspolicy. Men för en angripare är det både välkänt, lätt att gissa och lätt att knäcka.

Till Infograf

IT-säkerhet vid SaaS lösningar - vad ska du tänka på

Det blir alltmer vanligt att använda sig av SaaS (software as a service) men dessvärre köper allt för många en SaaS lösning med samma inställning som vid köp av en bil, de förväntar sig att den som byggt bilen har sett till att den är säker och bra.

Läs artikeln